Exploits

Exploits sind schädliche Angriffscodes, die Cyberkriminellen als wesentliches Werkzeug bei ihren Angriffen auf Computersysteme dienen. Sie zielen auf die Ausnutzung von Sicherheitsschwachstellen in Betriebssystemen, Applikationen und Web-Browsern ab, um vorhandene Sicherheitsmechanismen umgehen zu können. Sie stehen in Form von Exploit-Kits zur Verfügung und weisen umfangreiche Schadfunktionen auf.

Gefährdungstrend

Die Gefährdung durch Exploits nimmt weiter zu. Einerseits steht jährlich eine hohe Zahl an funktionsfähigen Exploits bereit. Andererseits sind drei Viertel aller Exploits binnen eines Tages verfügbar. Die schnellstmögliche Behebung von Schwachstellen durch Updates und Patches wird somit zum kritischen Faktor.

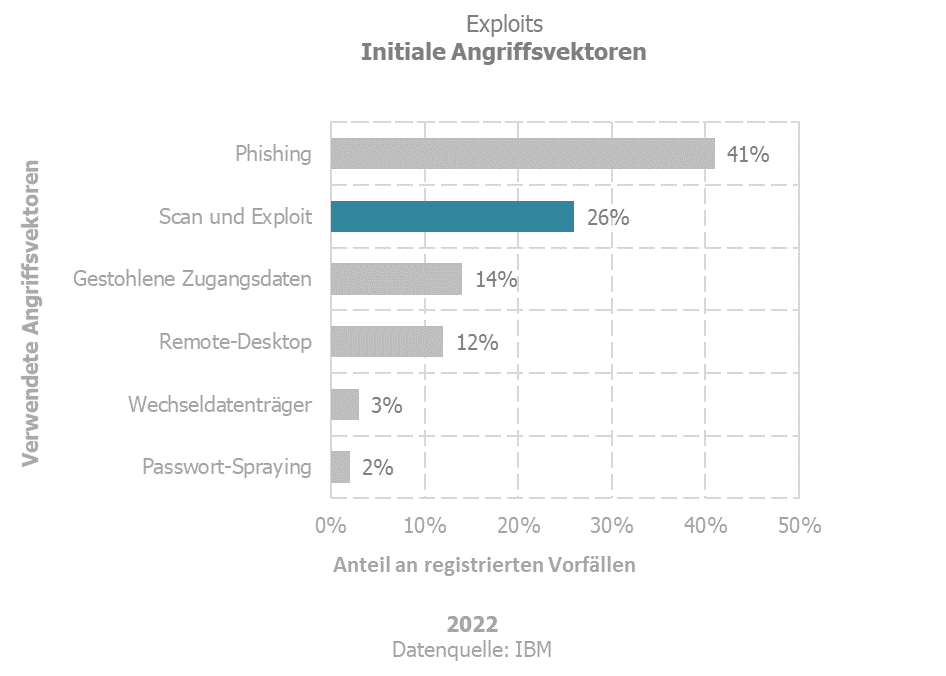

Initiale Angriffsvektoren

Das Scannen nach Schwachstellen und Ausnützen mittels entsprechendem Exploit wurde 2022 am zweithäufigsten verwendet um initialen Zugriff auf ein Ziel zu erlangen.

(Datenquelle: IBM – X-Force Threat Intelligence Index 2023)

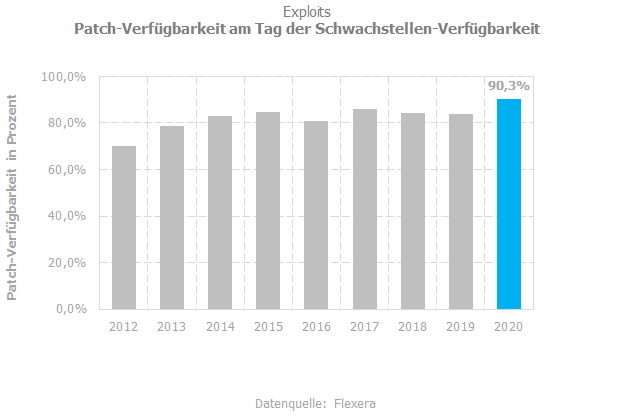

Patch-Verfügbarkeit

Für 90,3 Prozent aller Sicherheitsschwachstellen in Softwareprodukten war 2020 noch am Tag der Veröffentlichung ein Patch zur Behebung der Schwachstelle verfügbar. Im Jahr 2019 lag die Verfügbarkeitsrate etwas niedriger bei 83,9 Prozent.

(Datenquelle: Flexera – State of IT Visibility Report 2021)

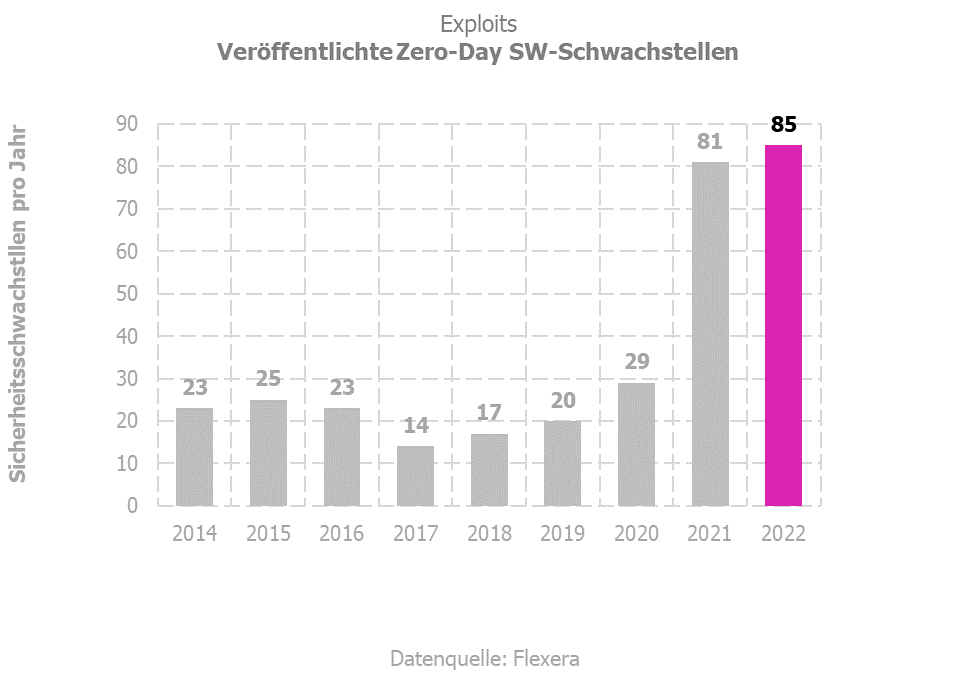

Zero-Day Software-Schwachstellen

2022 wurden insgesamt 85 Sicherheitsschwachstellen in Softwareprodukten verzeichnet, die bereits vor ihrem öffentlichen Bekanntwerden (Zero-Day) mittels Exploits ausgenutzt wurden. Das entspricht einer Steigerung von 5 Prozent gegenüber dem Vorjahr. Der Anteil am Gesamtvolumen aller nachgewiesenen Schwachstellen von rund 7.100 bleibt jedoch gering.

(Datenquelle: Flexera – Software Vulnerability and Threat Intelligence Report 2022)

Für den Inhalt verantwortlich: A-SIT Zentrum für sichere Informationstechnologie – Austria